Voicemail hack

-

Upload

raf-weverbergh -

Category

Documents

-

view

1.111 -

download

3

Transcript of Voicemail hack

8 – HUMO Nr 3698 | 29

Dat Britse journalisten voicemails van prominenten zaten af te luiste-ren, was al een tijdje een publiek geheim. In 2005 lekten in de tabloid News of the World twee nieuwtjes uit over prins William die slechts een handvol mensen konden we-ten. Toen al rees het vermoeden dat journalisten zonder scrupules toe-gang hadden tot voicemailberich-ten van bekende Britten.

Het Britse gerecht onderzocht de zaak en arresteerde uiteinde-lijk drie mensen, onder wie roy-altyjournalist Clive Goodman van News of the World. Goodman werd ontslagen, en de hoofdredacteur van de krant moest een stap op-zij zetten. Voor News of the World was de zaak daarmee afgehandeld: ‘Ontoelaatbaar gedrag van een in-dividuele journalist.’ Maar recente onthullingen maken duidelijk dat voicemails hacken een wijdver-spreide praktijk was bij de Mur-doch-kranten The Sun en News of the World (News of the World is de zondagseditie van The Sun).

Ramingen van het aantal slacht-offers lopen op tot vierduizend Brit-ten – mogelijk zelfs meer. Onder

anderen Hugh Grant, sir Alex Fer-guson, Sienna Miller (de ex van Jude Law) en voetballer Sol Camp-bell werden systematisch afgeluis-terd, net als parlementsleden, mi-nisters en hoge militairen. Ook gewone Britten werden het slacht-offer: zo raakte bekend dat jour-nalisten hadden ingebroken in de voicemail van Milly Dowler, een vermiste tiener. Omdat de politie merkte dat haar berichten nog be-luisterd werden, waren de speur-ders er dagenlang van overtuigd dat het meisje nog leefde, terwijl ze al kort na haar verdwijning was vermoord.

Maar wat wij ons dus afvroegen: is het bij ons ook mogelijk om je wederrechtelijk toegang te ver-schaffen tot iemands voicemail-berichten?

SPOOFSIMPELMet toestemming van de betrok-kenen probeerden we om de voi-cemail van enkele collega’s bin-nen te dringen – ze zijn abonnee bij respectievelijk Proximus, Mo-bistar en Base.

Onze eerste pogingen waren

eerder rudimentair. Elke opera-tor biedt de mogelijkheid om de spraakberichten van je gsm via een vaste lijn te raadplegen. Daar-voor moet je een centraal nummer bellen. Dan vraagt een computer-stem je om het nummer in te toet-sen waarvan je de spraakberichten wilt beluisteren.

Je toetst vervolgens het nummer in dat je wilt hacken. Helaas moet je daarna een geheime pincode in-toetsen. En: na drie pogingen blok-keert de hele handel. Onze poging om met de meest voorkomende pincodes (0000 en 1234, om pre-cies te zijn) toegang te krijgen tot de voicemail van onze slachtoffers, strandden al snel op de boodschap: ‘Neem contact op met de klanten-dienst.’

Volgens krantenberichten was dat nochtans de manier waarop de Britse journalisten te werk gingen, maar in België heeft die methode een zeer geringe kans op slagen, laat woordvoerder Jan Margot van Proximus weten. Jan Margot «Eerst en vooral: wat u gedaan hebt, is illegaal (lacht níét). En voor zover ik weet, is het

bij ons al sinds mensenheugenis zo dat je maar drie pogingen krijgt om je code in te toetsen. Daarna wordt je voicemail geblokkeerd en moet je via de klantendienst passeren.»

Foute methode, dus. Maar de volgende dag botsten we op een artikel in het blad American Scien-tist, waar we leerden dat er zoiets bestaat als caller ID spoofing. Dat doen zogenaamde phreakers of te-lefoonhackers al decennia.

Eenvoudig uitgelegd komt het hierop neer: elke telefoon stuurt bij elke oproep het eigen oproep-nummer mee – de caller ID. Zo kan de persoon aan de andere kant zien wie er belt. Maar er bestaan manie-ren om je oproepnummer te verval-sen of te spoofen. Als dat lukt, is dat de gemakkelijkste manier om in een spraakberichtenbox te ra-ken. Als je met je eigen gsm naar je voicemail belt, moet je namelijk geen pincode intoetsen.

Een concreet voorbeeld: stel dat we het telefoonnummer 0475/11.11.11 willen hacken, van een Proximus-abonnee. We bellen naar het centrale voicemailnum-mer van Proximus (0475/15.12.30).

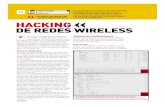

In Groot-Brittannië daveren de poli-tieke en journalistieke wereld op hun grondvesten, nu duidelijk wordt op wel-ke indrukwekkende schaal journalisten jarenlang spraakberichten hebben afge-luisterd van celebrity’s, politici en spor-ters. Eigenlijk hoeft dat amper te verba-zen: de beveiliging van het gsm-verkeer is zo lek als een zeef. Met enkele gsm’s en computers hoort u wat u wilt op om het even welk gsm-netwerk. Het is nog altijd een jungle daarbuiten, zéker nu ze draadloos is.

WIE HEB IK AAN DE LIJN:

ONZE MAN HACKT UW VOICEMAIL

CO

LL

AG

E J

ER

OO

M

Source: Humo Publication date: 19-7-2011

19 JULI 2011 HUMO – 9

We spoofen onze caller ID, zodat de computer denkt dat de oproep van het nummer 0475/11.11.11 komt, en die schakelt ons rechtstreeks door naar de spraakberichtenbox. Een kind kan de was doen. Idealiter schrijf je zelf een pro-grammaatje om je caller ID te spoo-fen. Maar voor mensen met twee linkerhanden bestaan er ook com-merciële oplossingen. Humo begaf zich naar een website, Spoofcard genaamd, en kocht daar voor een zeer democratisch bedrag enkele credits: genoeg om 10 minuten te bellen in België met een gespooft nummer.

Daarmee gingen we vervolgens aan de slag. Bij Proximus en Mo-bistar mislukten onze pogingen. De computer aan de andere kant van de lijn had blijkbaar door dat we níét met de bewuste gsm inbelden, en vroeg ons om de pincode van de mailbox in te toetsen.

Bij Base daarentegen lukte die hack probleemloos: we kwamen meteen in de mailbox van ons slachtoffer terecht. Ook bij Mobile Vikings – dat via het Base-netwerk opereert – lukte het ons al de eer-ste keer om in de mailbox te ra-ken en nieuwe berichten te beluis-teren. Maar we slaagden er niet in om oude berichten te herbeluiste-ren.

Bij Base en Mobile Vikings zien ze niet meteen reden tot onge-rustheid. Er zijn nog nooit klach-ten binnengelopen van mensen die dachten dat er met hun voicemail geknoeid was, laat Base weten. De operator onderzoekt wel of het de beveiliging van de voicemails moet verbeteren.

Ook de federale politie heeft nog geen dossiers behandeld van BV’s of politici die vreesden dat er

met hun voicemail geknoeid werd, zegt woordvoerder Tine Hollevoet.Er bestaan wel dossiers over tele-foonhacking, van bedrijven die merken dat hun telefooncentrale is gekaapt door handige jongens die gratis naar het buitenland wil-len bellen.

GSM > SEKSJan Guldentops is een Belgische beveiligingsspecialist. Hij heeft het Britse afluisterschandaal aan-dachtig gevolgd, en hij is niet ver-baasd dat journalisten zo makkelijk duizenden mensen konden afluis-teren. Jan Guldentops «Dat riooljour-nalisten het gebruiken, is natuur-lijk opmerkelijk, maar in de sec-tor van de bedrijfsspionage is dat soort praktijken schering en inslag. Als ik de beveiliging van bedrijven doorlicht, merk ik helaas nog vaak dat iederéén in het bedrijf hetzelf-de paswoord gebruikt. Dat is dan meestal iets als 1234.»

Guldentops vindt ook dat we de moeilijke weg hebben gekozen door de operatoren aan te vallen.Guldentops «Meestal zijn de operatoren de sterkste schakel. De zwakste schakel zijn de men-sen en de toestellen. Als je iemand wil hacken: pik zijn telefoon! Dan heb je meteen alles. Of: bel met de klantendienst. Klantendiensten doen over het algemeen weinig moeite om zeker te zijn dat ze de juiste persoon aan de lijn hebben: als je iemand z’n geboortedatum en adres weet, kun je je probleem-loos voor hem uitgeven en z’n mail-box resetten.»

Het kan geen kwaad om te bena-drukken dat ons gsm-verkeer niet zo veilig is als wij voetstoots aan-nemen, stipt Guldentops aan. Zeker in deze tijd waarin je mensen alleen chirurgisch kunt losmaken van hun gsm-toestel, dat ze dan ook nog eens vol persoonlijke gegevens zet-ten.Guldentops «Ik las onlangs dat

jonge mensen nog liever seks zou-den opgeven dan hun gsm (lacht): dat zal niet ver van de waarheid lig-gen. Maar mensen schijnen niet te beseffen dat hun gsm zeer kwets-baar is voor mensen met slechte bedoelingen. Je hoort daar ook niet veel over. De telefonie is een sector met een beperkt aantal spe-lers, en die hebben er geen belang bij om met de veiligheidsrisico’s naar buiten te komen. Ik vind dat we ons daar iets bewuster van mo-gen zijn.»

Guldentops raadt ons aan om contact op te nemen met Karsten Nohl, een Duitse cryptograaf die gespecialiseerd is in risicoanalyse van telefoon- en computerverkeer.

Nohl is erg geamuseerd dat het nog altijd lukt om voicemails te hacken door spoofing: dat is héél erg old skool. In de jaren negen-tig was spoofing nog een belang-rijke discipline voor hackers, zegt hij. Omdat hackers alleen op het internet konden via een telefoon-lijn, moesten ze hun eigen telefoon-nummer kunnen vervalsen als ze niet betrapt wilden worden. Van-daag staat op elke straathoek een – vaak onbeveiligd – wifi-kanaal open en is spoofen overbodig ge-worden.Karsten Nohl «Best interessant dat je erin geslaagd bent om via spoofing in een voicemailbox te ra-ken: in de jaren 90 hoorde je dat vaak, maar ik dacht dat onderhand alle operatoren in Europa doorhad-den dat ze die achterdeur moeten sluiten.

»Echt moeilijk is het nochtans niet om zoiets te voorkomen: een telefoon stuurt in principe twéé codes mee waarmee hij geïdentifi-

‘ Ál onze gsm’s worden afgeluisterd: het is gewoon te gemakkelijk’

Geen wonder dat er slag om slinger sappige roddels over Hugh Grant, sir Alex Ferguson, Sienna Miller en Jude Law in de tabloids verschenen: de reporters konden zonder problemen hun gsm-verkeer volgen.

BE

LGA

Source: Humo Publication date: 19-7-2011

10 – HUMO Nr 3698 | 29

ceerd kan worden: je oproepnum-mer – je telefoonnummer dus – en een nummer dat aan je simkaart gekoppeld is. Het oproepnummer kun je spoofen, maar het simkaart-nummer niet. Het is onvoorstelbaar dat Base toelaat dat mensen hun voicemail opvragen op basis van het oproepnummer. Dat is gewoon slordige beveiliging. Dat is ook de reden waarom het bij Proximus en Mobistar níét lukte: zij gebruiken wellicht het simkaartnummer om je te identificeren.»HUMO In het Britse afluister-schandaal hebben privédetecti-ves en journalisten blijkbaar de codes van hun slachtoffers kun-nen raden. Dat lukte mij geen en-kele keer: na drie foute pogin-gen werd ik doorverwezen naar de klantendienst.Nohl «Dan heb je pech gehad, want de meeste mensen veranderen hun code echt nóóit. Het komt eropaan om uit te vissen wat de standaard-code is voor elke operator: 0000, of 6666 of zo. In de VS heb ik ooit een operator gevonden die elke abonnee een zogenaamde ‘privécode’ mee-gaf. Helaas bestond die code uit de laatste vier cijfers van je telefoon-nummer. Zodra je dat doorhebt, kun je in alle voicemails van alle klanten van die operator.

»Als je écht zeker wilt zijn dat je de juiste code hebt – als je de telefoon van de eerste minister wilt hacken of zo – ken ik nog een trucje, dat be-dacht is door vrienden van me. Het gaat als volgt: je belt naar het cen-trale voicemailnummer van, bijvoor-beeld, Proximus. Daar hoor je een computerstem die zegt: ‘Welkom bij de voicemail van Proximus. Voer uw geheime code in.’ Die boodschap neem je op. Vervolgens bel je naar je slachtoffer, en je speelt de opgenomen boodschap af. Je spooft het nummer, zodat het lijkt alsof de oproep van Proximus zelf komt.

»Het slachtoffer neemt op en hoort dat hij z’n code moet ingeven. De meeste mensen doen dat zonder erbij na te denken. En voilà: je hebt de code. Mijn vrienden hebben het geprobeerd: het werkt feilloos. Het kán zijn dat je slachtoffer zich ach-teraf afvraagt waarom Proximus hem belt om zijn code te weten te komen (lacht). Maar op dat moment is het al te laat.

»Ik vind trouwens dat die Britse journalisten ongelofelijk dom te werk zijn gegaan. In vrij-

wel elk voicemailsysteem is er een manier om een bericht te beluiste-ren en het vervolgens als ‘onbe-luisterd’ te bewaren. Die moeite hebben ze blijkbaar niet eens ge-daan, waardoor mensen merkten dat er met hun voicemail was ge-knoeid. Héél dom.»

OP PIRATENJACHTNohl beschouwt voicemails binnendringen niet alleen als passé: het is ook klein bier, vergeleken met wat

hackers tegenwoordig kunnen. Vo-rig jaar demonstreerde Nohl op een Duitse hackersbijeenkomst hoe je met een paar goedkope gsm’s en een batterij computers simpelweg alle gsm-verkeer binnen een straal van een paar kilometer kunt afluis-teren. ‘Zelfs met een oude gsm van 10 euro kun je gsm-gesprekken on-derscheppen,’ was de lichtjes ont-

hutsende conclusie van het expe-riment. Nohl «Operatoren hebben jaren-lang volgehouden dat ons gsm-verkeer veilig is, want geëncryp-teerd – gecodeerd, dus. Dat klopt, maar hoe is dat verkeer geco-deerd? Cryptografen waarschuw-den jaren geleden al dat de be-veiliging van het gsm-verkeer te zwak is. Toen eind jaren tachtig de eerste gsm’s op de markt kwa-men, wilden de veiligheidsdien-sten niet dat ze een te sterke en-cryptie meekregen. Dus heeft men gekozen voor een zogenaamde 64 bit-encryptie, toen al een zwakke standaard. Vandaag is 64 bit lach-wekkend.»HUMO Voor leken: als je het zou vergelijken met een slot op je voordeur, wat voor slot is 64 bit dan?Nohl «Een slot van een voordeur is een slechte vergelijking: zelfs om een goedkoop slot te kraken heb je een slotenmaker nodig. Maar een encryptie kun je makkelijk kra-ken door een softwareprogramma te downloaden: dat kan iederéén.

»Om een 64 bit-encryptie te kraken heb je met een moderne computer ongeveer 1 minuut no-dig. Vandaar dat de standaard van-daag de 128 bit-encryptie is. Om dat te kraken heb je algauw een

paar miljard minuten rekenkracht nodig.»HUMO Hoe zijn jullie op het idee gekomen om het gsm-verkeer te hacken?Nohl «Veel mensen zeiden dat het theoretisch kon, maar er was wat discussie over in de telecomsec-tor. Mensen die daar belangen in hebben, hielden voet bij stuk dat het gsm-verkeer veilig is: de ope-ratoren, maar ook mensen die ap-plicaties bouwen voor gsm’s.

»Dus was het belangrijk om het tegendeel te bewijzen. Wij heb-ben aangetoond dat je met spot-goedkoop materiaal – een paar eenvoudige gsm’s en een batterij computers – ál het gsm-verkeer kunt afluisteren in een straal van vijf kilometer. Al die gesprekken kunnen we opnemen op de com-puter en later weer afspelen. Idem voor sms-berichten.»HUMO Hoeveel tijd zou het mij als leek kosten om jouw appa-raat in elkaar te knutselen?Nohl «Als leek zul je dat niet kun-nen: je moet er wel wat voor kun-nen programmeren. Maar met de hulp van een ingenieursstudent kost het je hoop en al een week of twee.»HUMO Volgens jou is het afluis-terschandaal in Groot-Brittannië maar het topje van de ijsberg?Nohl «Zeker weten. De onderdelen die wij hebben gebruikt, zijn al ja-ren makkelijk verkrijgbaar – niet alleen voor politiediensten en spi-onnen, maar ook voor criminelen.

»Ik ben er zeker van dat alle ambassades van grote landen dat systeem toepassen. Als je belt in een hoofdstad, waar ook ter we-reld, mag je er vrijwel zeker van zijn dat een twintigtal ambassades al je gsm-gesprekken onderschep-pen. Ook het leger doet dat: als de Franse of Duitse troepen op pira-ten jagen in Somalië, of de taliban bestrijden in Afghanistan, gebrui-ken ze die technologie. Daar moet je niet aan twijfelen, het is gewoon te gemakkelijk. En nu het goedko-per wordt, zullen ook meer en meer criminelen het gebruiken.»HUMO Is het niet riskant om dat soort informatie openbaar te ma-ken? Nohl «Hoezo? Iedereen weet dat al. Er is wel veel interesse voor: te oordelen aan de e-mails die ik krijg, wordt onze paper nog elke dag tientallen keren gedownload (lacht).»

Raf Weverbergh

‘Wat u gedaan hebt, is illegaal (lacht níét)’

ONZE MAN HACKT UW VOICEMAIL

Source: Humo Publication date: 19-7-2011