M-Trends 2019 Infographic - FireEye · 2019. 8. 20. · EMEA (유럽, 아시아 ... 2016 년 99 99...

Transcript of M-Trends 2019 Infographic - FireEye · 2019. 8. 20. · EMEA (유럽, 아시아 ... 2016 년 99 99...

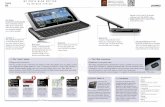

새로운 APT 그룹 2018년에 FireEye는�이전에�추적했던 TEMP 그룹의 4개�공격자를 APT(Advanced Persistent 위협) 그룹으로�승격�처리했습니다.

한�번�표적은 영원한�표적

2018년에도�다시�표적이�된�고객�수가�꾸준히�상승했습니다.1 이전에�보안�침해를�당한�적이�있는�경우�다시�표적이 될�확률이�훨씬�높고�또�다른�침해의�피해를�입을�가능성이�큽니다.

100

80

60

40

20

0

다시�표적이�된�사고�대응�고객(지역별)

2017년

56%

44%47%

91%

2018년

64% 63%57%

78%

EMEA(유럽, 중동, 아프리카) 지역

APAC(아시아 태평양) 지역

전�세계 미주�지역

공격�체류�시간 조직들의�침해�탐지�기술은�점점�더�발전하고�있습니다. 전�세계의�공격�지속�시간�중앙값은 2011년에 416일에서 2018년에는 78일로�크게�단축되었습니다.

전�세계와�미주�지역에서는�공격�지속 시간�중앙값이�감소했지만 APAC와 EMEA에서는�증가했습니다. 이�두 지역에서는�과거에�발생한�공격이 여전히�발견되고�있습니다.

전�세계�공격�지속�시간�중앙값

600

500

400

300

200

100

02018년2017년

YEARS

공격

�지속

�시간

(일)

공격�지속�시간은�첫�침해의�흔적부터 탐지되기까지�공격자가�피해자의 네트워크에서�활동하는�일수입니다.

2018년에�조사했던�침해�사고에서�공격 지속�시간이 30일�이하인�사고는 31%로, 2017년의 28%보다�소폭�높아졌습니다. 이는�표적�조직의�피해가�즉각적으로 나타나며�즉시�탐지되는�랜섬웨어와�같이 금전을�노린�침해�사고가�증가했기 때문일�수�있습니다.

전�세계�체류�시간�분포

EMEA(유럽, 중동, 아프리카) 지역

APAC(아시아 태평양) 지역

전�세계 미주�지역

10176

175

2016년

99 99106

172

498

78 71

177204

공격�지속�시간(일)

0~7

201~3

008~

1415

~30

31~4

5

46~60

61~75

76~9

0

91~150

151~2

00

901~1000

301~4

00

401~500

501~6

00

601~700

2000+

701~8

00

801~9

00

1000~2

000

20

15

10

5

0

15%

7%

9%7% 7%

10%

6% 6%7%

3%1%

4%

2% 1%0 1%

7%

4%

2%

2018

년�조

사(백

분율

)사

고�대

응�고

객(백

분율

)

11%

의료 교육금융

금융 의료 교육

13%

18%

다시�표적이�되는�상위 3개�산업

20

15

10

5

0

백분

율

침해�통보�출처 2015년�이후로�외부�출처를�통해�통보받지�않고 조직�자체에서�보안�침해를�직접�발견하는�사례가 점점�많아지고�있습니다.

100%

90%

80%

70%

60%

50%

40%

30%

20%

10%

02011년 2012년 2013년 2014년 2015년 2016년 2017년 2018년

외부 내부

94%

63%67% 69%

53%

47%

38%41%

6%

37%33% 31%

47%

53%

62%59%

명명�날짜: 2018년 12월 19일이름: APT40 원조�또는�후원�국가: 중국

동남아시아

주요�표적�산업

항공

화학

방위교육

주요�표적�지역

동남아시아 정부

하이테크

해양리서치

APT40

12982342982639874293847293847293847293847293847293874298374298347293847293568420394820394802936293874923874293879283473847293847293847987383872384798729APT39

명명�날짜: 2018년 12월 12일이름: APT39 원조�또는�후원�국가: 이란

중동

이란

주요�표적�산업

하이테크

통신

운송여행

주요�표적�지역

중동

중국

3427

3894

7230

9483

0293

84

34273

89472309483029384

34273894723094830293843427389472309483029384

342738947230948302938434273894723094

83029384

APT38

명명�날짜: 2018년 10월 2일이름: APT38 원조�또는�후원�국가: 북한

북한

은행�간�금융�시스템

금융�기관

주요�표적�산업주요�표적�지역

경제�개발�도상�지역

APT37

명명�날짜: 2018년 2월 19일이름: APT37 원조�또는�후원�국가: 북한

중동

북한

의료�기관

전자

제조

주요�표적�산업

자동차

화학

항공우주

주요�표적�지역

일본

중동

한국베트남

한국

일본

베트남

경제�개발�도상�지역

© 2019 FireEye, Inc. 저작권�소유. FireEye는 FireEye, Inc.의�등록상표입니다. 다른�모든 브랜드, 제품�또는�서비스�명칭은�각�소유자의�상표�또는�서비스�마크입니다. F-EXT-IG-US-EN-000187-01

1 이전의 Mandiant 침해 사고 대응 고객이며 지난 19개월간 동일하거나 유사한 동기의 공격 그룹에 의해 한 건 이상의 중대한 공격을 당한 FireEye의

매니지드 탐지 및 대응 솔루션을 사용하는 고객을 “다시 표적이 된 고객”이라고 합니다. M-Trends 2019 보고서 다운로드 >

M-TRENDS 2019FIREEYE MANDIANT 특별 보고서

체계적인�개선�방향 2018년�기업�조사�중�관찰된�세�가지�공통적인�문제를�바탕으로�사고�대응�및�복구�개선을�위한�세�가지�체계적�변화를�권고합니다.

사고�대응�계획, 사용�사례�및�플레이북에�증거 보존�프로세스가�포함되어�있는지 확인하십시오.

권고�사항

사고�대응�계획을�정기적으로�검토하고, 사용 사례�및�플레이북을�사용하며�근절�타이밍에 대한�가이드라인을�포함시킵니다.

조사�부족사고�대응�플레이북에는�상황을�이해하거나�심증�분석이 필요한지�여부를�결정하는�데�도움이�되는�단계가�명시되어 있지�않아�감지되지�않는�공격이�커지고�공격�지속�시간이 길어집니다.

시기적절하지�못한�복구조직이�침해에�너무�빠르게�대응하면�공격자를�전멸시키지 못하며�조사가�복잡해지고�침해�기간이�연장됩니다.

증거�인멸사고�대응의 “이미지�재생성�및�교체” 모델은�중요한 증거를�파괴하여�핵심적인�의문이�미결�상태로�남을�수 있습니다.

권고�사항

확인된�위협과�관련된�상황을�파악하고�보다 숙련된�분석가에게�이를�에스컬레이트하는 절차를�정하기�위한�가이드라인을 개발하십시오.

권고�사항

• 특권�계정�액세스를�제한하기�위한�계층형�아키텍처 모델�적용

• 관리�기능을�위한�격리된�지정�점프�박스/특권�액세스 워크스테이션(PAWS) 구현

• 특권�계정�및�중요한�계정에�보호된�사용자 Active Directory 보안�그룹�사용

• 관리자를�위해�별도의 VPN 프로필�사용

특권�계정�관리

사전�대비는�복구에 중점을�둔�공통의 이니셔티브를 선제적으로�구현하는 것입니다.

사전�대비2018년�조사한�사고�중�표적�조직이�선제적으로�복구에�중점을�둔�개선 사항을�구현했다면�예방하거나�신속하게�격리할�수�있는�사고가�많았습니다.

• 환경의�가시성과�탐지�메커니즘�조정

• 도메인�기반�서비스�계정을�문서화하여 전사적�암호�재설정�가속화

• 시스템�간�통신을�세분화하고�제한하도록 네트워크�아키텍처�설계

일반적인�태세

• 트러스트�및�보안�제어�수단의�방향에�초점을 두고�포리스트�아키텍처�및�트러스트�검토

• 운영�프로세스, 모니터링�및�강화�전략�검토

ACTIVE DIRECTORY 강화

• 그룹�정책�설정을�사용하여 Microsoft O�ce 강화�제어�조치�적용

• 엔드포인트에�대한�로컬�관리�권한을�가진�표준 사용자의�범위�검토�및�축소

• 모든�엔드포인트에�걸쳐�기본으로�제공되는�로컬 관리자�계정에�고유한�임의의�암호가�있는지�확인

• 내부�이동�수법을�방지하기�위해�엔드포인트�세분화

엔드포인트�강화

인수에�대한�침해�평가를�실시하여�현재 또는�이전의�모든�침해�사례�파악

인수하는�네트워크와�인수되는�네트워크�내에서 잠재적인�공격자들의�활동�증거를�확인하는�사전 검토를�수행한�후�이를�통합

다른�사용자의�이메일에�액세스할�수�있는 계정을�식별하기�위해�권한에�대한�감사�진행

조직�외부로�이메일�자동�전달�금지�또는 메일�서버에�대한�전달�규칙을�정기적으로 감사하여�이�기법의�증거�탐지

O�ce 365에�대한�감사�기록�작성�활성화

O�ce 365에�대한�다단계�인증�활성화

권고�사항다음은 M&A 과정을�진행할�때�고려할�몇�가지�완화 및�탐지�전략입니다.

1

2

3

4

5

6

M&A 위험 M&A(인수�합병)에는�공격적인�기한에�따라�수행되는�실사�및�통합�작업이 포함됩니다. 리더들은�보안�문제를�해결하지�않고�급하게�네트워크를�통합하여 모회사와�합병되는�회사를�모두�위험에�빠뜨립니다.

접속에�성공한�공격자는�포워더, 익스포트, 또는�리디렉트�규칙을 생성합니다. 이를�통해�공격자는 환경에�대해�인증을�받지�않고도 이메일에�대한�액세스를�유지할�수 있습니다.

포워딩�및�리디렉션

공격자는�피해자가�로그온하면 시스템이�공격자의�웹페이지로 리디렉션되어�악성코드가�설치되도록 Outlook 구성의�취약점을 악용했습니다.

악성코드�설치

2018년에는�침해된�이메일�계정을 이용하여�사용자의�동료에게�피싱 이메일을�보내는�공격자의�증가가 관찰되었습니다. 이런�공격�방식은 직원들이�요청하지�않은�경우에도 조직�간에�커뮤니케이션이�예상되는 M&A 상황에서�특히�효과적입니다.

피싱

공격자는 M&A 중�침해된�이메일�계정을 이용하여 SMS 기반, 이메일�기반�및 소프트웨어�기반�보안�토큰(소프트�토큰) 다단계�인증을�우회합니다.

다단계�인증�우회

© 2019 FireEye, Inc. 저작권�소유. FireEye는 FireEye, Inc.의 등록상표입니다. 다른�모든�브랜드, 제품�또는�서비스�명칭은�각�소유자의�상표 또는�서비스�마크입니다. F-EXT-IG-US-EN-000188-01M-Trends 2019 보고서

다운로드 >

M-TRENDS 2019 M-TRENDS 2019FIREEYE MANDIANT 특별 보고서