› ciaj-wp › wp-content › uploads_sec › ... ご存知ですか?...

Transcript of › ciaj-wp › wp-content › uploads_sec › ... ご存知ですか?...

Copyright © 2014 Japan Network Information Center

ご存知ですか?他人事ではないドメイン名に関係した問題の注意喚起

CIAJ えくすぱーと・のれっじ・セミナー

2014年7月15日

一般社団法人日本ネットワークインフォメーションセンター

岡田 雅之

是枝 祐

Copyright © 2014 Japan Network Information Center 1

本日お話しすること

JPNICのご紹介

ドメイン名に関係した問題のご紹介

ドメイン名構造を実装したソフトウェアの問題

ドメイン名が増えることによる問題

Copyright © 2014 Japan Network Information Center 3

JPNICの紹介

名称 一般社団法人日本ネットワークインフォメーションセンター略称 JPNIC(ジェイピーニック)

設立年月日 1997年3月31日(社団法人として)

所在地 東京都千代田区内神田3-6-2 アーバンネット神田ビル4階

理事長 後藤滋樹

会員数 190会員(2014年7月現在)

活動理念 インターネットの円滑な運用のために各種の活動を通じてその基盤を支え、豊かで安定したインターネット社会の実現を目指す

事業概要 • インターネット上の番号(ネットワーク資源)の登録管理を行うレジストリ(登録機関)業務

• インターネットに係わる各種の調査・研究や教育・啓発活動など

Copyright © 2014 Japan Network Information Center

JPNICが担うミッション

目的 コンピュータネットワークの円滑な利用のための研究及び方針策定などを通じて、 ネットワークコミュニティの健全な発展を目指し、学術研究・教育及び科学技術の振興、並びに情報通信及び産業の発展に資することにより、 我が国経済社会の発展と国民生活の向上に寄与することを目的とする。 (定款第3条)

事業 前条の目的を達成するため、次の事業を行う。 (定款第4条)

(1)コンピュータネットワークの利用に関する情報の収集及び提供(2)コンピュータネットワークの利用技術研究(3)コンピュータネットワークに関する調査研究(4)コンピュータネットワーク利用のための方針策定(5)コンピュータネットワークの資源管理(6)コンピュータネットワークの利用に関する教育・普及啓発(7)その他この法人の目的を達成するために必要な事業

4

Copyright © 2014 Japan Network Information Center 5

JPNICについて~実施事業~

IPアドレス事業IPv4アドレス、IPv6アドレス、AS番号の登録管理業務インターネットルーティングレジストリ(IRR)の運営管理IPアドレス、AS番号登録管理のポリシー・ガイドラインの策定および、これらに関する国際調整日本国内と世界の方針策定・運用の調整IPアドレス、AS番号に関する調査・研究業務

インターネット基盤整備事業Webやメールマガジン、会報誌等による各種情報提供業務Internet Weekをはじめとするセミナーの開催による普及・啓発業務インターネット基盤整備にかかる各種関係団体との調整・連携業務インターネット基盤整備にかかる調査・研究業務JPドメイン名の管理支援業務および公共性の担保に関する業務

IPアドレス等のインターネット資源のレジストリ事業を行うと共に、インターネットの基盤整備に関わる事業を実施

Copyright © 2014 Japan Network Information Center

Internet Week 2014

インターネットの技術者に向け、年1度開催している非営利のイベント。 新技術動向を伝えるセッションを30以上用意している

今年は2014年11月18日~21日@秋葉原を予定

https://internetweek.jp/

JPNIC技術セミナー

Internet Weekに比べ、ベーシックな技術のチュートリアルを定期的に実施

DNS、ルーティング、IPv6、セキュリティ等

8月25日の週、10月6日の週に開催予定

https://www.nic.ad.jp/ja/topics/2014/20140422-03.html

7

基盤整備事業(2/2)

Copyright © 2014 Japan Network Information Center 8

インターネット資源とはその登録管理組織(レジストリ)の階層構造

• インターネット資源=IPアドレス、AS番号、ドメイン名。対象となるネットワークやコンピュータを、インターネット上で一意に識別するための識別子

• これらの「名前」と「番号」という識別子は、グローバルな階層構造で管理されており、その割り当て・登録を実施する機関を「レジストリ(登録機関)」と呼ぶ

Copyright © 2014 Japan Network Information Center 9

JPNICからIPアドレス分配を受けている組織

IPアドレス管理指定事業者(約400組織)

JPNICから管理を委任されたアドレス空間からのネットワークへの分配・分配後のアドレスの管理

特殊用途PIアドレスの割り当て先(約40組織)

マルチホーム接続などの技術的な要件を満たした組織

歴史的PIアドレスの割り当て先(約1,300組織)

CIDR導入以前にクラスフルな割り当てを受けた組織

JPNICが管理しているIPアドレスリストhttps://www.nic.ad.jp/ja/ip/list.html

Copyright © 2014 Japan Network Information Center 11

「JPNIC20年の歩み」

第1章: 資源管理とレジストリ

第2章: JNIC発足以前の資源管理からJPNICの設立まで

第3章: JPNICによる資源管理への本格的な体制整備

第4章: 本格的なインターネット時代に向けた資源管理の変遷

第5章: グローバルなIPアドレス管理体制の確立へ

第6章: ICANNによるグローバルなドメイン名管理体制

第7章: 汎用JPドメイン名とJPRSの誕生

第8章: IPv4アドレス在庫枯渇とIPv6

第9章: 課題と今後

Copyright © 2014 Japan Network Information Center 13

ドメイン名に関係した問題って何?

• 今回お話する問題

• ドメイン名構造を実装したソフトウェアの問題

• ドメイン名が増えることによる問題

DNSソフトウェアとネットワーク設定に起因する問題

→ ソフトウェア設定とISPなどのネットワークACLが関係

.comや.orgなどのドメイン名が1000以上増えるため、企業等で”勝手”に作っていたドメインと名前がぶつかることに起因する問題

Copyright © 2014 Japan Network Information Center 14

ドメイン名に関係し発生した問題

• DNSサーバが踏み台となったDDoS攻撃

• 攻撃者のパケットが増幅されるため増幅攻撃とも

• SpamHouse/CloudFlareさんが被害

Cloud Flare BLOG:http://blog.cloudflare.com/the-ddos-that-almost-broke-the-internetより

Copyright © 2014 Japan Network Information Center

Cloud Flareさんの事例

15

Cloud Flare BLOG:http://blog.cloudflare.com/the-ddos-that-almost-broke-the-internetより

Copyright © 2014 Japan Network Information Center

日本が注目されている理由

16

https://www.apricot.net/apricot2013/assets/tom-paseka_1361839564.pdfより

Copyright © 2014 Japan Network Information Center

オープンリゾルバ問題の原因

• DNSサーバに起因する問題

– オープンな (=誰でも参照可能な)

– リゾルバ(=DNSキャッシュサーバ)

• ISPなどネットワークに起因する問題

– ACLを完全に適用していない(BCP38の不適用)

• 二つの問題が組み合わさって対処が難しく

17

だれでも使える=DDoSの攻撃者も踏み台に

外部からのDNS参照が可能=DDoS攻撃の踏み台に

組織内から外の組織へDDoS攻撃のパケットを許容

Copyright © 2014 Japan Network Information Center

なぜDDoSツールとして有効か?

• 攻撃者の負担が少ない

18

masa@ubuntu:~$ dig ANY isoc.org +edns=0

; <<>> DiG 9.9.5-3-Ubuntu <<>> ANY isoc.org +edns=0;; global options: +cmd;; Got answer:;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 11962;; flags: qr rd ra ad; QUERY: 1, ANSWER: 26, AUTHORITY: 6, ADDITIONAL: 9

;; OPT PSEUDOSECTION:; EDNS: version: 0, flags:; udp: 4096;; QUESTION SECTION:;isoc.org. IN ANY

;; ANSWER SECTION:isoc.org. 86400 IN RRSIG SOA 7 2 86400 20140721085000 20140707085000 54002 isoc.org. o9ZJb0g2q5GlxmgxDYNa1fed0t7LkKwc+4HAN91SJBfh6u2sZlU7PsBp ZxkYEHkTTPsWwezRLTtKME+svnIFamNd/cLTModz5qWsy7csdwcXwj7f DckASMRxg4h/AQAWJTNeD+zHy8O5k68wuk3wavB31X8gHNfZ9EPqDww6 GgY=isoc.org. 86400 IN SOA ns1.yyz1.afilias-nst.info. noc.afilias-nst.info. 2014070701 3600 1200 1209600 3600isoc.org. 86400 IN RRSIG NS 7 2 86400 20140721085000 20140707085000 54002 isoc.org. CRJy6CViw6ekdCQI7HN+QW8iYJ9HlRM/4fBzJafHm07wNjG8x0tB+1Jt 3emW06EdmingSCMMSlKIYpDI0wxObAtCUC5/+T9Z50p6Q1Sqx62l2EnO PoqbZI696OCczKAibO/wj234TdgjRN33xEA8UHkVtFJiXzVxsfA6dacQ iHE=isoc.org. 86400 IN RRSIG A 7 2 86400 20140721085000 20140707085000 54002 isoc.org. XT/KM55glmfrBQvFDkKGxhHJkmUv+3tg0HMpio01l3N1mVusPFfGoNRz sRPa89w5Yr0oKZZyl4lQVKnMN9FMufhrQ6Ukv5JQ2UvwRpGMVPxfVSQa pjyqlZstKCURFsauWIcQPKaBiZH4pr6XE6Mib98iSeAtwhpEVDsZZoBv zTc=isoc.org. 86400 IN A 212.110.167.157isoc.org. 3600 IN RRSIG MX 7 2 3600 20140721085000 20140707085000 54002 isoc.org. MF2NwgGivgdnBFAA8cfUu/P1AuYXeB56sEyNE752eBjwn2wdifV7skp0 CDg2DyR7RcKi5FJGQfD8rD6O6uzBoU1QilAwwl2TnoqkrCSXCmpEIYwX 7KFIAaYQx/sXpOV3OYRlmFhuvjatRX0XZ1/kubyUAhgnKrCF70d54zP6 aUY=isoc.org. 3600 IN MX 0 isoc-org.mail.protection.outlook.com.isoc.org. 3600 IN RRSIG TXT 7 2 3600 20140721085000 20140707085000 54002 isoc.org. MPrOuHhjsfi9YlbrGbwbPUaeMziKAPqDG6FbpyoRFrTEykimpomKcAV3 bJk5Kwo2ehmyVTd60pVYM0FXCFwC3a4m+LLObX0YnHfUXm8XemysBn46 6BtW9d9RTgSRiM5DdYzJoT/4OZDopN7cLt1w+ErisLSduQYvMRsDv9e7 M10=isoc.org. 3600 IN TXT "v=spf1 include:spf.protection.outlook.com ip4:46.43.37.6/32 ip4:46.43.37.7/32 ip4:46.43.37.8/32 ip4:46.43.36.212/32 -all"isoc.org. 86400 IN RRSIG AAAA 7 2 86400 20140721085000 20140707085000 54002 isoc.org. Duo9FrthQGHLvZvoBscfwgX4AAtLt5YMx3PyCQzuVgCxIN8KWopib76a xEEOj/8P6tMtYzNrlevfLTcZBpwQQhsG8qhnc4FtqFDgCnc/T6rhDaG8 NRujM7cXhlyFbpeWc/l+aH3IE3kwPMKUaDqBXCcNM7b5KS9uv4V1kkwK VVc=isoc.org. 86400 IN AAAA 2001:41c8:20::19isoc.org. 0 IN RRSIG NSEC3PARAM 7 2 0 20140721085000 20140707085000 54002 isoc.org. dMOpGlQRnLcCnmYr3aOo+FSt3+6PAFeqfZnvwnAAmeA4kF9q9YjrTM/u 8l/0Yq9rU+plvFRlJ5yaNQKYA4BNL8LG81HGqBDGPWTU1Q30Hg3e96WE WX7ujaMQz6IDY3ga1bLMoumWD48PdthEDQGm19Quv1/OUq+xFOrYRwOS T8w=isoc.org. 0 IN NSEC3PARAM 1 0 10 DAF6A4isoc.org. 14400 IN RRSIG DNSKEY 7 2 14400 20140721085000 20140707085000 3330 isoc.org. P35zzOJVaVKx+cy6F97ape9CusPKpGq9vtvm9dud3GWzjvrTQBp1drOx nZJbbEiS7WHKBR+akpsInm2IvG6gZnf400fobpp1BGKd7D5VUD78Cdde SGldvLhT5oyizry8WaBW8MXH7mKOIr7XGj600QoFAe0PtlFkpwo+8FBJ 7CvzF0N/Ou6+dRhyF6Whdc+xBD3xblXzx4VAd1rjKaBvgZMiv2XwTtnK GCoOE3j1SBp7IBm6SlApUBZcE1T+r/eBi2C/gUmca87APFTieGjd3eav PBCkIlWcrLc9kMycZJ/GDSm5Ok8HAksNQUCKUnh97EMb7lUJkUJadI2J r2JeWw==isoc.org. 14400 IN RRSIG DNSKEY 7 2 14400 20140721085000 20140707085000 54002 isoc.org. nkWKqHV916S1OcLKgWq9sdR9e4KH/O58MkDhKmSX3KCgopW3etiDMaNu wnSk5x9GVsIy4C9JOfTnIJbAdA381T0E5DNslWafo/vXl6riGC4EQ6p8 8cknHPJoSy8Q/1LCWNQ5djZJusj3kFf51tq6ETzkFjb3aUAupvKVm2q/ m3s=isoc.org. 14400 IN DNSKEY 256 3 7 AwEAAd9JnEEjIgRN7Z8xtMcETwmdtV17frf27a9GSk9QKW3qVLI4g1VJ 8gjU6hG3CnuJk6M4Su9ba4JtQCCx5JejZwhtEeBlS1yRqvxzKrtB12wA iFjTMLFR6A0KFkg2EgvkSaaCL00eNcA9vW9kEQPc4RlfdLdHI7K8Kk0h RZsLpzJdisoc.org. 14400 IN DNSKEY 257 3 7 AwEAAcE/XrxyyTSkw3ly60jsF4gz5kvn4QM6E0plIjnnjENmeWNPZxNf BYIKZnJxf3GaoI+qFeqbSc085jOXZiBMSRMQFkfsJNZgCsyVhas3lMoM HXEcEewNCPWv2D6TCYGHiVJaTJ0+6we19hIZZlrgJxfPxOXx9CUAzltQ CCvGD055P+yexHdMNWNvcxqt+1qtVt03heIWhf6QH5lhWaIHQWMXJlky KrgVwXHZHcvUebXqhhJfGZhGGU64x7HpNP3llCRqsut7iWsMLo8yBl3m R7eo/pUc6HF3M9E7hl53fg722xMxVA60kkDZqTp1FUzOCK5AagY+ISNz mKtOLgPcxCs=isoc.org. 86400 IN RRSIG DS 7 2 86400 20140722155512 20140701145512 21185 org. aIl94ecmfuEdTklVYLgadiwpvLQomnXAGvZMrqkmkeQcnxkAMK0ZOZd0 2ReNVX2amDitKZXCLsfawJy57axxPbSzQwgoPvuNdA0NmgLa1mye8Unn bVbZ6Y6Q+FI5yKsXpKETkO5CjsJiRsyApBlXmlX43WrBBi1nfa2UzEIV Awc=isoc.org. 86400 IN DS 3330 7 2 7AD5E47FFFFA05AE70D5166E01B7836E34AD3032541D95DB9D1E9D7D 3AFB33D4isoc.org. 86400 IN DS 3330 7 1 268B71BF480AE2C1484BB1DBA7E0A42089D90298isoc.org. 86399 IN NS ns1.mia1.afilias-nst.info.isoc.org. 86399 IN NS ns1.sea1.afilias-nst.info.isoc.org. 86399 IN NS ns1.ams1.afilias-nst.info.isoc.org. 86399 IN NS ns1.hkg1.afilias-nst.info.isoc.org. 86399 IN NS ns-ext.nlnetlabs.nl.isoc.org. 86399 IN NS ns1.yyz1.afilias-nst.info.

;; AUTHORITY SECTION:isoc.org. 86399 IN NS ns-ext.nlnetlabs.nl.isoc.org. 86399 IN NS ns1.ams1.afilias-nst.info.isoc.org. 86399 IN NS ns1.hkg1.afilias-nst.info.isoc.org. 86399 IN NS ns1.yyz1.afilias-nst.info.isoc.org. 86399 IN NS ns1.mia1.afilias-nst.info.isoc.org. 86399 IN NS ns1.sea1.afilias-nst.info.

;; ADDITIONAL SECTION:ns1.ams1.afilias-nst.info. 86400 IN A 65.22.6.79ns1.ams1.afilias-nst.info. 86400 IN AAAA 2001:500:6::79ns1.mia1.afilias-nst.info. 86400 IN A 65.22.7.1ns1.mia1.afilias-nst.info. 86400 IN AAAA 2a01:8840:7::1ns1.sea1.afilias-nst.info. 86400 IN A 65.22.8.1ns1.sea1.afilias-nst.info. 86400 IN AAAA 2a01:8840:8::1ns1.yyz1.afilias-nst.info. 86400 IN A 65.22.9.1ns1.yyz1.afilias-nst.info. 86400 IN AAAA 2a01:8840:9::1

;; Query time: 1894 msec;; SERVER: 10.128.0.2#53(10.128.0.2);; WHEN: Tue Jul 08 16:38:02 JST 2014;; MSG SIZE rcvd: 3061

Copyright © 2014 Japan Network Information Center

何故DDoSツールとして有効か?

• UDPであるため、送信元詐称が容易

19

Cloud Flare BLOG:http://blog.cloudflare.com/the-ddos-that-almost-broke-the-internetより

Copyright © 2014 Japan Network Information Center

オープンリゾルバ問題対策1

• DNSの利用者を制限

– DNSソフトウェアのアクセスを絞る

20

allow-query {192.0.2.0/24;

}

10.0.0.1

192.0.2.1

Copyright © 2014 Japan Network Information Center

オープンリゾルバ問題の対策2

• ネットワーク:自組織外から内部DNSを遮断

• ネットワーク:自組織内から外部DNSを遮断

21

自組織が踏み台にならない

自組織が攻撃を出さない

Copyright © 2014 Japan Network Information Center

これまでの改善の取り組み

• 国内

– 日本DNSオペレータズグループによる啓発

– JPCERT/CCによるオープンリゾルバへの通知

• 国外

– DNS OARC(OARC:DNSの観測・研究団体)の啓発

– ネットワーク組織へのBCP38の啓発

22

2013年当初と比較しオープンリゾルバが減少

Copyright © 2014 Japan Network Information Center

他のUDPサービスへ飛び火・・・

• NTP:2013年の夏ごろ話題

– DNSの対策が進んだため、Attackerは別の穴を悪用

– 機械によっては、Configで指定しないと、インターネット全体から許可されて動作している等

• SNMP:2014年の春ごろ話題

– SNMP:ネットワーク管理用プロトコル

– 調査によると接続パスワードが"public"のままが多

– SNMPの性質上、攻撃パケットの増幅率が・・・

23

http://thehackernews.com/2014/05/snmp-reflection-ddos-attacks-on-rise.htmlより

Copyright © 2014 Japan Network Information Center

今後の対策:UDPにはご注意

• すでにDNSやNTPといったプロトコル単位の話ではなくなりつつある

• UDPのサービスはすべてターゲット

• ネットワークフィルタを書くしかないか?

• BCP38文書

• ネットワークの境界できちんとACLを適用を推奨

24

TCP:パケット送信元を詐称すると3-Wayハンドシ

ェイクが失敗

UDP:コネクションレスであるため、詐称したIPアドレスへ応答

Copyright © 2014 Japan Network Information Center

まとめ

• DNSが関係する”箱”を作る際にはご注意を

• DNSが関係ないと思っていても、、、、

– Linux・OpenWRT

– XXXBSD

– などはDefaultでDNSが動いていたりします

• UDPもご注意

– NTP/SNMP

– サービスごとにアクセス制限、パスワードを書ける

– それに追加してネットワークフィルタも

25

Copyright © 2014 Japan Network Information Center

参考資料・確認サイト

• OpenResolverの解説

– Cloud Flare The course of the open resolver

• https://www.apricot.net/apricot2013/assets/tom-paseka_1361839564.pdf

– DNS OpenResolverについて考える JANOG

• http://www.janog.gr.jp/meeting/janog31.5/program/dns-open-resolver.html

– Openresolver 注意喚起 JPNIC

• https://www.nic.ad.jp/ja/dns/openresolver/

• OpenResolver確認サイト

– http://www.openresolver.jp/

26

Copyright © 2014 Japan Network Information Center

ドメイン名に関係した問題のご紹介

~ 新gTLDの大量導入と、それにより引き起こされる名前衝突のリスク ~

Copyright © 2014 Japan Network Information Center 28

gTLDの大量導入が進行中

2013年10月以降、gTLD (generic Top Level Domain; 分野別トップレベルドメイン)と呼ばれるドメイン名の大量導入が始まっている

それまでは22、ccTLDなども含めても280ほどだったTLDが、2014年7月10日時点ではgTLDだけでも331となっている

.museum

.biz

.info

.edu

.tel

.name.xxx

.int

.aero

.jobs

.pro

.coop.mobi

.travel

.asia.cat

.post

.com

.net

.org

.mil

.gov.house

.museum

.biz

.info.tel

.name.xxx

.int

.aero

.jobs

.pro

.coop.mobi

.travel

.asia.cat

.post

.com

.net

.org

.mil

.gov

.游戏

.сайт

.みんな

.bar

.bmw

.best

.ryukyu

.media

.town

.cash

.tax

.beer

.life

.audio

.商标

.host

.nhk

.domains

.camera .menu

.campany.systems

.zone

.link

.pub

.wiki .watch

.nagoya.email

.directory

.moe

.support

.paris

.nyc.photo

.tokyo

Copyright © 2014 Japan Network Information Center 29

大量導入の背景

新gTLDの導入を進めているのは、インターネット資源をグローバルに調整しているICANN (The Internet Corporation for Assigned Names and Numbers)で、1998年の設立以来の大きな目標

2000年に7つ、2005年に4つ、2006年に2つ、2009年と2011年にそれぞれ1つが承認され、ICANNができるまでは7つだったgTLDは、2013年9月時点で22に

ただし、2000年~2011年までの新gTLD追加はあくまで追加数や募集対象、利用目的などに一定の制限を設けた限定的なものだった

Copyright © 2014 Japan Network Information Center 30

2012年から実施された新gTLD導入プログラム

誰でも申請でき、従来のようなTLDの利用目的に関する審査などはなく、技術要件など定められた要件を満たしていればよい(準則的に承認)

2011年6月20日にICANNがプログラム実施を承認、第1ラウンドの申請受付が2012年1月12日~4月12日にかけて行われ、1,930件の申請があった

- 北米(約900)、欧州(約700)、アジア(約300、うち日本は約70)に対し、

アフリカや中南米は少数の申請に留まる(それぞれ20程度)

[ 申請文字列の例 ]

一般名詞 : 「.shop」「.book」「.ファッション」「.ストア」

企業・サービス名 : 「.goo」「.mcdonalds」「.グーグル」「.アマゾン」

地名 : 「.tokyo」「.kyoto」「.nyc」「.深圳」「.广州」

国際化ドメイン名が優先処理され、2013年10月23日に「شبكة.」 「

.онлайн」「.сайт」「.游戏」の四つがルートDNSに追加された。

Copyright © 2014 Japan Network Information Center

gTLDの大量導入に伴って発生した問題

商標権に関する問題従来のgTLDでも見られた問題

導入前にも、「統一ドメイン名紛争処理方針(UDRP; Uniform Domain Name Dispute Resolution Policy)」という紛争処理のための仕組みが設けられていたが、数が多過ぎてUDRPだけでは対応できない

Trademark Clearinghouse(TMCH) … 商標保護のためのデータベース

Uniform Rapid Suspension System(URS) …ドメイン名の緊急差し止め

Trademark Post-Delegation Dispute Resolution Procedure(PDDRP) …レジストリによる商標侵害への対抗措置

名前衝突(Name Collision)問題

31

新たな仕組みを導入

次スライド以降で詳しく解説

Copyright © 2014 Japan Network Information Center 32

従来、内部的に勝手に利用していたドメイン名と、新gTLDとして認められたドメイン名が衝突

・意図した相手と通信できない・意図しない相手と通信してしまう

.com.jp .net.org

インターネット

.corp新gTLD

企業内ネットワークなど

.corp勝手TLD

「実在しないから大丈夫」として利用

衝突

!?

名前衝突(Name Collision)とは?

Copyright © 2014 Japan Network Information Center

パブリックDNSから見える状況

33

ルートゾーンへの検索件数(DNS OARC - “Day in the Life of The Internet”データ)

実在するTLD 申請済 未申請

1 com 8,555,898

2 net 5 ,037,688

3 local 2 ,501,349

4 org 1,099,675

5 home 1,018,998

6 arpa 845,996

7 localdomain 596,069

8 internal 508,937

9 ru 426,826

10 localhost 414,286

11 cn 392,168

12 belkin 388,979

13 lan 362,914

14 uk 308,134

15 de 289,210

16 domain 275,608

17 jp 269,032

18 br 245,572

19 info 245,228

20 edu 235,602

21 au 157,392

22 pl 153,050

23 corp 153,012

24 nl 145,164

25 router 140,124

検索文字列順位

件数(千件単位)

問い合わせ上位は登録数数100万~1千万件強のTLDと並ぶ

Copyright © 2014 Japan Network Information Center

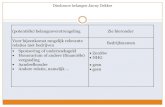

名前衝突により発生するおそれがある問題

34

発生するおそれがある問題 影響の種類

イントラネット上のサーバにアクセスできなくなる

利用不可

勝手TLDや短縮名を利用したサービスの挙動が変わる

勝手TLDを含むドメイン名の証明書の発行・利用ができなくなる

サーチリスト(ドメイン名補完)利用時に他サーバへアクセスできなくなる

エンドユーザが名前衝突する新gTLDにアクセスできなくなる

内部サーバのつもりで外部サーバにアクセスしてしまう

情報漏えい

社内で利用しているホスト名が外部に知られてしまう

Copyright © 2014 Japan Network Information Center

名前衝突の影響範囲

名前衝突の影響を受けるケース

内部ネットワークで勝手TLDを利用

サーチリスト(ドメイン名補完)を利用

勝手TLDを含むドメイン名証明書(CA発行)の発行・利用

勝手TLDを利用したサービスを提供

機器の設定用URLなどに勝手TLDを利用

35

名前衝突の影響を受ける可能性のある対象者

一般企業

ISP (含CATV、ホスティング)

ネットワーク製品・情報家電ベンダー

パブリック認証局および代理店

システムインテグレーター、ネットワークインテグレーター

Copyright © 2014 Japan Network Information Center

ICANNによる名前衝突問題への主な対応

名前衝突のリスク評価と対応のフレームワークを構築し、新gTLDプログラムに適用

「.home」「.corp」の新gTLDとしての追加を取りやめ

「.mail」も追加取りやめの検討対象

申請された新gTLDごとに名前衝突のおそれを調査し、リストの提示および対策の提案を実施

名前衝突発生時の報告窓口を設置http://www.icann.org/en/help/name-collision/report-problems

IT専門家向けのガイドブックを作成・公開http://jprs.jp/tech/material/name-collision-mitigation-05dec13-ja-1.0.pdf (株式会社日本レジストリサービスによる日本語訳)

主に電子認証事業者およびブラウザベンダーから構成される、CA/Browser Forumと連携して検討を実施

36

Copyright © 2014 Japan Network Information Center

日本国内における検討

名前衝突問題は新gTLDの申請者だけでなく、企業や一般ユーザなど広範囲に影響が及ぶおそれがある

一方、この問題が十分認知されているとは言えず、実際にどのぐらい影響が及ぶのかも未知数

新gTLDの大量導入により発生が懸念されるリスクとその対策を検討し、対応が必要な関係者に向けた提言をまとめることを目的に、「新gTLD大量導入に伴うリスク検討・対策提言専門家チーム」をJPNIC内に組成、検討を実施

提言を取りまとめた報告書を、JPNIC Webにて公開

37

次ページ以降で想定される主なケースを紹介

Copyright © 2014 Japan Network Information Center

想定ケース1: イントラネットで勝手TLDを利用

38

新gTLD追加前 新gTLD追加後

インターネット

企業内イントラネット

Web・メール・ファイルサーバー

Web・メール・ファイルサーバー

ユーザ

.corp勝手TLD

ユーザ

インターネット

企業内イントラネット

Web・メール・ファイルサーバー

Web・メール・ファイルサーバー

ユーザ

.corp勝手TLD

ユーザ

利用不可

情報漏えい

www.corp新gTLD

• 内部サービスにアクセスできなくなる• 内部サービスのつもりが外部にアクセスしてしまう• 名前衝突する新gTLDにアクセスできなくなる

Copyright © 2014 Japan Network Information Center

想定ケース2: サーチリストを利用

39

新gTLD追加前

ユーザ

.tky新gTLD

①http://hostname/とブラウザに入力

新gTLD追加後

DNSサーバ

②1回目の名前解決要求hostname.tky→存在しない(NXDOMAIN)

サーチリストを設定.tky.tky.co.jp

③2回目の名前解決要求hostname.tky.co.jp→10.0.0.1が回答

「hostname.tky.co.jp」を運用し、サーチリストを利用しているケース

ユーザ

①http://hostname/とブラウザに入力

DNSサーバ

②1回目の名前解決要求hostname.tky→192.0.2.0が回答

サーチリストを設定.tky.tky.co.jp

意図しない動作

!?

• サーチリストでの補完を前提に短縮名を利用していた場合、名前衝突が起こると意図とは異なる動作となってしまう

Copyright © 2014 Japan Network Information Center

想定ケース3: 勝手TLDを含む証明書を利用

40

新gTLD追加前 新gTLD追加後

インターネット

企業内イントラネット

Webサーバ

Webサーバ

ユーザ

CACA

証明書www.corp

corp勝手TLD

SSLでのセキュアな通信

インターネット

企業内イントラネット

Webサーバ

Webサーバ

ユーザ

CACA

corp勝手TLD

証明書www.corp

セキュアな通信の利用不可

勝手TLD向け証明書の発行停止・失効

• CAから勝手TLDを含む証明書の発行を受けていた場合、今後は利用できなくなる- 2015年10月1日以降は勝手TLDを含む証明書の発行は完全に出来なくなる(更新も不可)- 新gTLDと同一の勝手TLDを含む証明書は、新gTLDレジストリの契約公開から30日以内に

発行停止、120日以内に発行済みの証明書も失効

Copyright © 2014 Japan Network Information Center

想定ケース4: ISPなどで勝手TLDを用いたサービスを提供

41

新gTLD追加前 新gTLD追加後

ユーザ

インターネット

ISP

利用不可

.corp新gTLD

ユーザ

インターネット

ISP ISP提供サービスISP提供サービス

.corp勝手TLD

.corp勝手TLD

意図しない動作

• 勝手TLDの利用を前提としていたサービスが利用できなくなる- ユーザ向けWebサイトなどにアクセスできなくなる- メールサーバなどへアクセスできなくなる

• ユーザが新gTLDにアクセスできなくなる

ISP提供サービスISP提供サービス

Copyright © 2014 Japan Network Information Center

想定ケース5: 機器設定等に勝手TLDを利用

42

新gTLD追加前 新gTLD追加後

ユーザ

インターネット

ISP

ブロードバンドルータ

ブロードバンドルータ

http://www.set-up/

admin

*****

ID

password

ルータ設定画面

ルータ設定画面 ユーザ

インターネット

ISP

ブロードバンドルータ

ブロードバンドルータ

http://www.set-up/

admin

*****

ID

password

ルータ設定画面

ルータ設定画面に似せたサイト

.set-up勝手TLD

.set-up新gTLD

.set-up勝手TLD

情報漏洩マルウェア

• ユーザが設定画面等にアクセスできなくなる• 意図しないWebサイトにユーザが誘導される

Copyright © 2014 Japan Network Information Center

その他: セカンドレベルにおける名前衝突

43

前述のICANNによる名前衝突のリスク評価と対応のフレームワークにより、セカンドレベルにおいても衝突の可能性が高い文字列は登録がブロックされることになった

ブロックリストに含まれる文字列は、他の予約語などと同様にセカンドレベルとしても登録ができない

リストの内容はTLDごとに異なるhttp://www.icann.org/en/about/agreements/registries/apd-reports-17nov13-en.zip

× tokyo× icann× jp× com× shop× list× example× corp× .× .

.corp新gTLD

登録不可

「example.corp」を登録したい!

Copyright © 2014 Japan Network Information Center

名前衝突問題への対策

勝手TLDの利用をやめる

パブリックな名前空間のドメイン名を利用する

例: www.corp → www.home.example.co.jp

勝手TLDを利用した証明書からパブリックな名前空間のドメイン名を利用した証明書の利用へ切り替える

サーチリストの利用をやめる

44

いずれの場合も、システム構成やサービスの変更にあたっては、十分な検討と準備期間が必要

Copyright © 2014 Japan Network Information Center

今後気を付けた方がいいこと

新しくシステムやサービスを構築する際には、

実際に新しくドメイン名を登録してそれを利用する

自社で利用しているドメイン名の下にサブドメイン作りそれを利用する

ユーザー向け設定画面などへのアクセスには、IPアドレスや設定用アプリケーションを用いる

などといった方法を用い、勝手TLDを使わない!

45

問題が起こってしまってから対応しようとすると、遙かに多くの時間とコストがかかります

Copyright © 2014 Japan Network Information Center

名前衝突問題の周知のお願い

名前衝突問題は影響範囲が広く、思ってもいないところに影響が及ぶ可能性がある

その割に影響を受ける可能性があるすべての人々に本問題が認知されているとは言いがたい

対策には時間やコストがかかるものもあるため、できるだけ早く、できるだけ多くの人に知らせたい

JPNICや関係者だけの力では周知にも限界があり、みなさまの周りでこの問題を知らない人がいたら、ぜひ伝えていただきたい

46

Copyright © 2014 Japan Network Information Center

本件に関するご意見・お問い合わせ

「名前衝突問題」に関するご意見・お問い合わせは、JPNIC事務局ドメイン名関連問い合わせ窓口まで

ぜひお知らせした方が良いと思われる周知先がありましたら、その情報も募集しています

本件に限らず、ドメイン名に関するお問い合わせ全般もお受けしています

47

JPNIC事務局 ドメイン名関連問い合わせ窓口[email protected]

Copyright © 2014 Japan Network Information Center

参考リンク

JPNIC Webの名前衝突に関する情報

名前衝突(Name Collision)問題をまとめたWebページ

https://www.nic.ad.jp/ja/dom/new-gtld/name-collision/

報告書「新gTLD大量導入に伴う名前衝突(Name Collision)問題とその対策について」

https://www.nic.ad.jp/ja/dom/new-gtld/name-collision/name-collision-report.pdf

報告書概要版『「トップレベルドメイン名の大量導入」に伴うリスク検討・対策提言の報告書発表について』

https://www.nic.ad.jp/ja/dom/new-gtld/name-collision/summary.pdf

48

・対象者別の解説資料を掲載・本問題に関する各種情報を取りまとめ

Copyright © 2014 Japan Network Information Center

参考リンク

ICANN Webの名前衝突に関する情報 Name Collisionに関するリソースと情報

https://www.icann.org/resources/pages/name-collision-2013-12-06-en Name Collisionに関するFAQ

https://www.icann.org/resources/pages/faqs-2013-12-06-en Name Collision発生への対応案

https://www.icann.org/en/system/files/files/resolutions-new-gtld-annex-1-07oct13-en.pdf

IT専門家向けのName Collisionに関するアドバイス

https://www.icann.org/en/system/files/files/name-collision-mitigation-05dec13-en.pdf

IT専門家のための名前衝突の確認および抑止方法ガイド(JPRSによる日本語訳)

http://jprs.jp/tech/material/name-collision-mitigation-05dec13-ja-1.0.pdf

49

Copyright © 2014 Japan Network Information Center

参考リンク

Name Collision発生時の報告先

https://forms.icann.org/en/help/name-collision/report-problems SSAC文書 (SAC045、057、062、064)

https://www.icann.org/resources/pages/documents-2012-02-25-en

ICANN Webの新gTLDに関する情報 新gTLD申請文字列一覧

https://gtldresult.icann.org/application-result/applicationstatus 新gTLD委任文字列一覧

http://newgtlds.icann.org/en/program-status/delegated-strings レジストリ契約公開ページ

https://www.icann.org/resources/pages/registries-2012-02-25-en

50